Aplicación de la seguridad en el centro de computo

objetivo:

Conocer en que consiste la seguridad en un centro de computo.

Desarrollo:

Primero que nada esto no es tema de clase ya que el maestro lo dejo de investigación y bueno espero que lo que pondré en esta entrada cumpla con todas las características deseadas

Es muy importante conocer el significado de dos palabras, que son

riesgo y

seguridad.

Riesgo

Proximidad o posibilidad de un daño, peligro, alguno en el centro.

Cada uno de los imprevistos, hechos desafortunados, etc., que puede cubrir un

seguro.

También se conocen como: amenaza, contingencia, emergencia, urgencia, apuro.

Seguridad

Cualidad o

estado de seguro

Garantía o conjunto de garantías que se da a alguien sobre el cumplimiento de algo.

Delitos accidentales e incidentales

Los

delitos cometidos utilizando

la computadora han crecido en tamaño, forma y variedad.

En la actualidad (1994) los

delitos cometidos tienen la peculiaridad de ser descubiertos en un 95% de forma casual. Podemos citar a los principales delitos hechos por

computadora o por medio de

computadoras estos son:

fraudes

falsificación

venta de información

Virus informático

El

virus informático es un

programa elaborado accidental o intencionadamente, que se introduce y se transmite a través de disquetes o de la

red telefónica de

comunicación entre ordenadores, causando diversos tipos de daños a los

sistemas computarizados.

Consideraciones Inmediatas para la

Auditoría de la Seguridad

A continuación se citarán las consideraciones inmediatas que se deben tener para elaborar la

evaluación de la seguridad, pero luego se tratarán las áreas específicas con mucho mayor detalle.

Uso de la Computadora

Se debe observar el uso adecuado de

la computadora y su

software que puede ser susceptible a:

· tiempo de máquina para uso ajeno

· copia de

programas de

la organización para fines de

comercialización (copia pirata)

· acceso directo o telefónico a

bases de datos con fines fraudulentos

Sistema de Acceso

Para evitar los fraudes computarizados se debe contemplar de forma clara los accesos a las computadoras de acuerdo a:

· nivel de seguridad de acceso

· empleo de las claves de acceso

· evaluar la seguridad contemplando la relación

costo, ya que a mayor

tecnología de acceso mayor costo

Cantidad y Tipo de Información

El tipo y la cantidad de información que se introduce en las computadoras debe considerarse como un factor de alto

riesgo ya que podrían producir que:

· la información este en manos de algunas personas

· la alta dependencia en caso de perdida de datos

Control de Programación

Se debe tener conocer que el

delito más común está presente en el momento de la

programación, ya que puede ser cometido intencionalmente o no, para lo cual se debe controlar que:

· los

programas no contengan

bombas lógicas

· los

programas deben contar con

fuentes y sus ultimas actualizaciones

· los programas deben contar con documentación técnica, operativa y de emergencia

Personal

Se debe observar este punto con mucho cuidado, ya que hablamos de las personas que están ligadas al

sistema de información de forma directa y se deberá contemplar principalmente:

· la dependencia del

sistema a nivel operativo y técnico

· evaluación del grado de

capacitación operativa y técnica

· contemplar la cantidad de personas con acceso operativo y administrativo

· conocer la

capacitación del

personal en situaciones de emergencia

Medios de Control

Se debe contemplar la existencia de

medios de

control para conocer cuando se produce un

cambio o un

fraude en el

sistema.

También se debe observar con detalle el sistema ya que podría generar

indicadores que pueden actuar como elementos de

auditoría inmediata, aunque esta no sea una especificación del sistema.

Rasgos del Personal

Se debe ver muy cuidadosamente el carácter del

personal relacionado con el sistema, ya que pueden surgir:

· malos manejos de administración

· malos manejos por negligencia

· malos manejos por ataques deliberados

Instalaciones

Es muy importante no olvidar las instalaciones físicas y de

servicios, que significan un alto grado de

riesgo. Para lo cual se debe verificar:

la continuidad del flujo eléctrico

efectos del flujo eléctrico sobre el

softwarey hardware

evaluar las conexiones con los sistemas eléctrico, telefónico, cable, etc.

verificar si existen un

diseño, especificación técnica,

manual o algún tipo de documentación sobre las instalaciones

Control de Residuos

Observar como se maneja la

basura de los departamentos de mayor importancia, donde se almacena y quien la maneja.

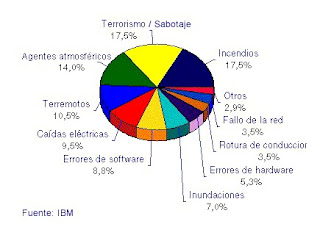

Establecer las Areas y Grados de Riesgo

Es muy importante el crear una

conciencia en los usuarios de

la organización sobre el

riesgo que corre la información y hacerles comprender que la seguridad es parte de su trabajo. Para esto se deben conocer los principales

riesgos que acechan a la función

informática y los

medios de prevención que se deben tener, para lo cual se debe:

Establecer el

Costo del Sistema de Seguridad (

Análisis Costo vs Beneficio)

Este estudio se realiza considerando el costo que se presenta cuando se pierde la información vs el costo de un sistema de seguridad.

Para realizar este estudio se debe considerar lo siguiente:

clasificar la instalación en términos de

riesgo (alto, mediano, pequeño)

identificar las aplicaciones que tengan alto riesgo

cuantificar el impacto en el caso de suspensión del

servicio aquellas aplicaciones con un alto riesgo

formular las medidas de seguridad necesarias dependiendo del nivel de seguridad que se requiera

la justificación del costo de implantar las medidas de seguridad

Costo por perdida de información sistema de seguridad

Cada uno de estos puntos es de mucha importancia por lo que se sugiere clasificar estos elementos en áreas de riesgo que pueden ser:

Riesgo Computacional

Se debe evaluar las aplicaciones y la dependencia del

sistema de información, para lo cual es importante considerar responder las siguientes cuatro preguntas:

1. ¿Qué sucedería si no se puede utilizar el sistema? Si el sistema depende de la aplicación por completo se debe definir el nivel de riesgo.

Por ejemplo citemos:

Un sistema de reservación de boletos que dependa por completo de un sistema computarizado, es un sistema de alto riesgo.

Una lista de

clientes será de menor riesgo.

Un sistema de

contabilidad fuera del

tiempo de balance será de mucho menor riesgo.

2. ¿Qué consecuencias traería si es que no se pudiera acceder al sistema? Al considerar esta pregunta se debe cuidar la presencia de

manualesde respaldo para emergencias o algún modo de cómo se soluciono este problema en el pasado.

3. ¿Existe un

procedimiento alternativo y que

problemas ocasionaría? Se debe verificar si el sistema es único o es que existe otro sistema también computarizado de apoyo menor. Ejemplo: Sí el sistema principal esta diseñado para trabajar en

red sea tipo WAN quizá haya un soporte de apoyo menor como una

red LAN o monousuario. En el caso de un sistema de facturación en

red, si esta cae, quizá pudiese trabajar en forma distribuida con un módulo menor monousuario y que tenga la capacidad de que al levantarse la red existan

métodos de actualización y verificación automática.

4. ¿Qué se ha hecho en casos de emergencia hasta ahora? Para responder esta pregunta se debe considerar al menos las siguientes situaciones, donde se debe rescatar los acontecimientos, las consecuencias y las

soluciones tomadas, considerando:

Que exista un sistema paralelo al menos manual

Si hay sistemas duplicados en las áreas críticas (

tarjetas de red, teclados,

monitores,

servidores, unidades de disco,

aire acondicionado).

Si hay sistemas de energía ininterrumpida UPS.

Si las instalaciones eléctricas, telefónicas y de red son adecuadas (se debe contar con el criterio de un experto).

Si se cuenta con un

método de respaldo y su

manual administrativo.

Disposiciones que Acompañan la Seguridad

De acuerdo a experiencias pasadas, y a la mejor conveniencia de la

organización, desde el punto de vista de seguridad, contar con un conjunto de disposiciones o

cursos de acción para llevarse a cabo en caso de presentarse situaciones de riesgo. Para lo cual se debe considerar:

Obtener una especificación de las aplicaciones, los programas y archivos de

datos.

Medidas en caso de desastre como perdida total de

datos, abuso y los planes necesarios para cada caso.

Prioridades en cuanto a

acciones de seguridad de corto y largo plazo.

Verificar el tipo de acceso que tiene las diferentes personas de la

organización, cuidar que los programadores no cuenten con acceso a la sección de operación ni viceversa.

Que los operadores no sean los únicos en resolver los

problemas que se presentan.

Higiene

Otro aspecto que parece de menor importancia es el de orden e

higiene, que debe observarse con mucho cuidado en las áreas involucradas de la

organización (

centro de computo y demás dependencias), pues esto ayudará a detectar

problemas de

disciplina y posibles fallas en la seguridad.

También podemos ver que la

higiene y el orden son factores que elevan

la moral del recurso humano, evita la acumulación de desperdicios y limita las posibilidades de

accidentes. (ejm del rastrillo)

Ademas es un factor que puede perjudicar el

desarrollo del trabajo tanto a nivel formal como informal.

Cultura Personal

Cuando hablamos de información, su riesgo y su seguridad, siempre se debe considerar al elemento humano, ya que podría definir la existencia o no de los más altos grados de riesgo. Por lo cual es muy importante considerar la idiosincrasia del

personal, al menos de los cargos de mayor dependencia o riesgo.

Consideraciones para Elaborar un

Sistema de Seguridad Integral

Como hablamos de realizar la

evaluación de la seguridad es importante también conocer como desarrollar y ejecutar el implantar un sistema de seguridad.

Desarrollar un sistema de seguridad significa: "planear, organizar coordinar dirigir y controlar las actividades relacionadas a mantener y garantizar la integridad

física de los

recursos implicados en la función

informática, así como el resguardo de los

activos de

la empresa."

Por lo cual podemos ver las consideraciones de un sistema de integral de seguridad.

Sistema Integral de Seguridad

Un sistema integral debe contemplar:

Definir elementos administrativos

Definir

políticas de seguridad

A nivel departamental

A nivel institucional

Organizar y dividir las responsabilidades

Contemplar la seguridad

física contra catástrofes (

incendios,

terremotos, inundaciones, etc.)

Definir prácticas de seguridad para el personal:

Plan de emergencia (

plan de evacuación, uso de

recursos de emergencia como extinguidores.

Números telefónicos de emergencia

Definir el tipo de pólizas de seguros

Definir elementos técnicos de procedimientos

Definir las necesidades de sistemas de seguridad para:

Hardware y software

Flujo de energía

Cableados locales y externos

Aplicación de los sistemas de seguridad incluyendo datos y archivos

Planificación de los papeles de los auditores internos y externos

Planificación de programas de desastre y sus

pruebas (

simulación)

Planificación de equipos de contingencia con carácter periódico

Control de desechos de los nodos importantes del sistema:

Política de destrucción de

basura copias, fotocopias, etc.

Consideración de las

normas ISO 14000

MIS CONCLUCIONES:

Primero que nada bueno creo que maestro es una buena investigación pues mire a mi me ayudo a reforzar unos aspectos que no había tomado en cuenta que son muy importantes para la funcionalidad de un centro de computo en lo personal a mi esto me sirvió mucho y bueno espero que le agrade y que este en lo correcto y comparta la misma opinión con migo pues a mi me gusto y este tema es muy interesante bueno por el momento ya no alargá mas este tema por que creo que esto es lo fundamental sobre este le mando un cordial saludo.